Toolmaker Produkt-Dokumentation

IBM i - wichtige Informationen rund um das Betriebssytem

Inhaltsübersicht

Zu IBM i und seinen Versionen

IBM i Ankündigungen

nach installierter Version des Betriebssystems finden Sie die Option auf unterschiedlichen DVD des Satzes. Die folgenden URL zeigen dies:

| Version | URL der IBM-Ankündigung | Verfügbar ab | End of life |

| V7R5M0 | https://www.ibm.com/common/ssi/ShowDoc.wss?docURL=/common/ssi/rep_ca/8/877/ENUSZP22-0088/index.html | 2022-05-10 |

Installationsmedien (DVD) für das Betriebssystem IBM i

Je nach installierter Version des Betriebssystems finden Sie die Option auf unterschiedlichen DVD des Satzes. Die folgenden URL zeigen dies:

Beispiel für ICU:

5770SS1 39 International Components for Unicode

V7R3 B_GROUPx_02 (LCD8-2044-0x B_GROUP1_02) (LCD8-2049-0x B_GROUP2_02) (LCD8-2054-0x B_GROUP3_02)

V7R2 B_GROUPx_02 (LCD8-2044-0x B_GROUP1_02) (LCD8-2049-0x B_GROUP2_02) (LCD8-2054-0x B_GROUP3_02)

IBM i Technology Refreshes (TR)

In unregelmässigen Abständen veröffentlicht IBM Pakete von PTFs, die die Funktionen des Betriebssystems und seiner Komponenten erheblich ergänzen, aber noch nicht als vollständige neue Versionen oder Releases von IBM i angesehen werden können. Diese "Technology Refreshes" werden auf dem Weg, wie normale PTFs ausgeliefert. Damit wird die Zeit zwischen diesen Funktionserweiterungen deutlicht verkürzt, gegenüber dem Zyklus der Versionen und Releases.

Eine aktuelle übersicht über die verschiedenen TR finden Sie auf der IBM-Seite IBM i Technology Refresh

Für einige Toolmaker-Produkte werden bestimmte TR-Levels als Voraussetzung benötigt. Zum Beispiel: unser Produkt WOPiXX benötigt mindestens V7R1 TR11.

Den aktuellen TR-Stand eines IBM i -Systems ermitteln

Den TR-Stand Ihres Systems können Sie mit folgendem Befehl ermitteln:

| V7R5 | WRKPTFGRP SF99745 | https://www.ibm.com/support/pages/ibm-i-technology-refresh-information-ibm-i-75 |

| V7R4 | WRKPTFGRP SF99737 | https://www.ibm.com/support/pages/node/959455 |

| V7R3 | WRKPTFGRP SF99727 | https://www.ibm.com/support/pages/node/687365 |

| V7R2 | WRKPTFGRP SF99717 | https://www.ibm.com/support/pages/node/687327 |

| V7R1 | WRKPTFGRP SF99707 | https://www.ibm.com/support/pages/node/687325 |

Nach Eingabe des Befehls erscheint eine Liste mit installierten TR-Levels. Diese sieht ungefähr so aus (hier für ein System mit V7R1 TR11)

Ausw PTF-Gruppe Level Status

SF99707 8 Installiert

SF99707 10 Installiert

SF99707 11 Installiert

Die höchste Zahl in der Spalte "Level" gibt den TR-Level des Systems an.

IBM i - Option 39: International Components for Unicode (ICU)

Einige unserer Produkte benötigen bestimmte Komponenten des Betriebssystems als Installationsvoraussetzungen. Zum Beispiel benötigt WOPiXX die "International Components for Unicode" (ICU), Betriebssystem-Option 39.

Diese muss ggf. nachinstalliert werden, hierfür muss man wissen, wo man die Option findet. Im nächsten Kapitel finden Sie eine Übersicht, wo welche Lizenzprogramme und -optionen auf den IBM i - Installationsmedien zu finden sind.

Die HTTP-Verwaltungsserver und ihr Aufruf

Die Funktionen, die früher vom PC-Programm "IBM i Navigator" verfügbar gemacht wurden, sind weitestgehend in browser-basierte Anwendungen gewandert.

Davon gibt es (Stand April 2023) zwei Stück:

- IBM Navigator for i

- Heritage IBM Navigator for i

| Name | verfügbar ab | Aufruf | IBM i - Jobs in Subsystem QHTTPSVR |

|---|---|---|---|

IBM Navigator for i | http://<ibmi-name-oder-adresse>:2001 | ADMIN1, 3, 4, 5 | |

| Heritage IBM Navigator for i | http://<ibmi-name-oder-adresse>:2004/ibm/console | ADMIN2 (muss separat gestartet werden) |

ADMIN2 muss separat aktiviert und gestartet werden

Der Serverjob für den Heritage IBM Navigator for i wird als unsicher angesehen und nicht standardmässig mit dem Betriebssystem gestartet.

Wenn man ihn benötigt und - auf eigene Gefahr - aktivieren möchte, dann muss man den Schritten auf dieser IBM-Seite folgen: https://www.ibm.com/support/pages/node/6556828

Konfiguration von SSL, TLS und HTTPS (z.B. für WOPiXX, directmail)

Bitte führen Sie die folgenden Schritte immer unter dem Benutzerprofil QSECOFR aus oder mit einem Benutzerprofil mit identischen Berechtigungen.

Für verschiedene Toolmaker-Produkte müssen betriebssystem-seitig einige Vorbereitungen getroffen werden. Zum Beispiel:

- directmail: für die directmail ist die Existenz eines Zertifikatspeichers erforderlich. Es müssen nicht unbedingt Zertifikate erstellt werden, es muss lediglich der Speicher vorhanden sein.

- WOPiXX: wenn die Benutzer über HTTPS auf die WOPiXX-Anwendungen zugreifen sollen, dann muss ein Zertifikat für den HTML-Server der IBM i konfiguriert sein.

- wenn dieses Zertifikat von einer offiziellen Stelle ausgestellt wurde, dann muss es lediglich im Zertifikatsspeicher verfügbar gemacht werden

- wenn es aber auf der IBM i selbst ausgestellt wird (was in den meisten Fällen der Fall ist), dann muss die IBM i auf den PCs der Benutzer als "Vertrauenswürdige Stammzertifizierungsstelle" bekannt gemacht werden, damit sie das HTML-Server-Zertifikat auch akzeptieren

Diese Schritte werden hier beschrieben.

Digital Certificate Manager (DCM)

Die erforderlichen Konfigurations-Tätigkeiten werden mit dem Digital Certificate Manager (DCM) ausgeführt. Der DCM ist eine Web-Anwendung und wird im Browser aufgerufen (siehe unten).

Weitere Hinweise zum Arbeiten mit dem Digital Certificate Manager sind in der IBM i - knowledgebase verfügbar.

Voraussetzungen für den Aufruf des DCM

Erforderliche Betriebssystem-Komponenten von IBM i

Die folgenden Betriebssystem-Optionen sind erforderlich:

57xxSS1 30 QShell 57xxSS1 34 Digital Certificate Manager 5770DG1 BASE IBM *HTTP-Server für i5/OS 5761JV1 BASE IBM Developer Kit für Java 5761JV1 8, 9, 11, 13 Java SE, bzw. J2SE in verschiedenen Varianten

Mit GO LICPGM und Auswahl 10, und dann 2xF11 können Sie prüfen, ob die für SSL erforderlichen Betriebssystem Optionen installiert sind.

Die oben gezeigte Liste bezieht sich auf den Betriebssystem-Stand IBM i V7R1. Die Anzeige kann je nach Version des IBM Release-Stands variieren, insbesondere bei den Java-Optionen.

Falls eine Komponente fehlt, kann Sie vom System-Administrator mit Auswahl 11 aus dem Menü LICPGM installiert werden.

Der IBM i - Verwaltungs-Server (HTTP-Instanz "*ADMIN) muss gestartet sein

Den Verwaltungsserver starten

Ist dies nicht der Fall, dann muss die *ADMIN-Instanz gestartet werden:

STRTCPSVR SERVER(*HTTP) HTTPSVR(*ADMIN)

Auf aktuellen IBM i Systemen der Webserver für die Systemverwaltung immer gestartet. Der Port 2001 ist damit erreichbar.

Prüfen, ob der Verwaltungsserver gestartet ist

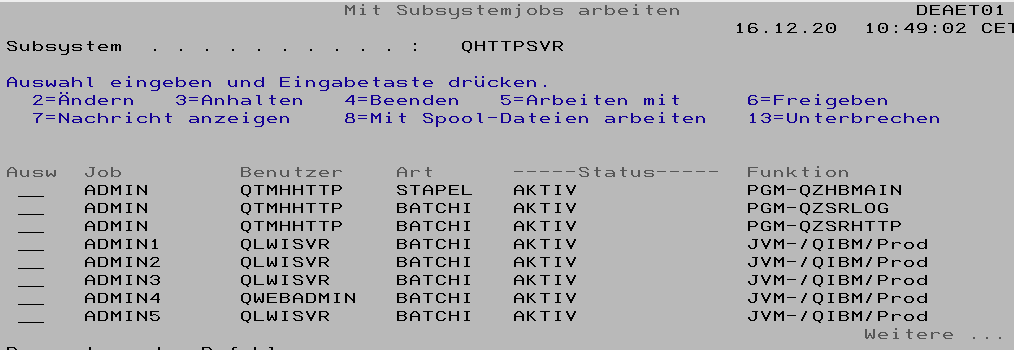

Das kann überprüft werden mit dem Befehl

WRKSBSJOB SBS(QHTTPSVR)

Damit sollten eine Reihe von Jobs angezeigt werden:

Den Digital Certificate Manager (DCM) im Browser aufrufen

Es ist die Erstellung eines Zertifikatsspeichers für den Bereich System erforderlich. Dieser kann durchaus schon existieren, wenn auf dem System zuvor Funktionen eingerichtet wurden, die Zertifikate für Verschlüsselungsfunktionen verwenden.

1. Starten sie den Befehl STRTCPSVR SERVER(HTTP) HTTPSVR(*ADMIN) (siehe oben)

2. Verbinden Sie sich mit Ihrem System über einen Browser

- HTTP: http://<ibmi-ip-adresse>:2001/dcm

- HTTPS:http://<ibmi-ip-adresse>:2010/dcm

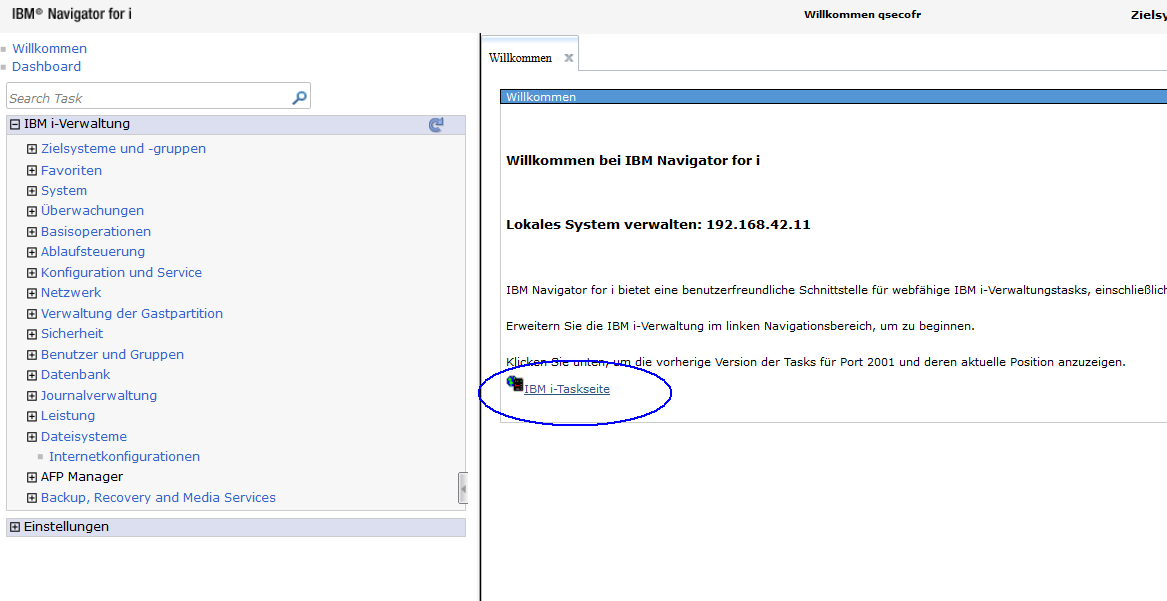

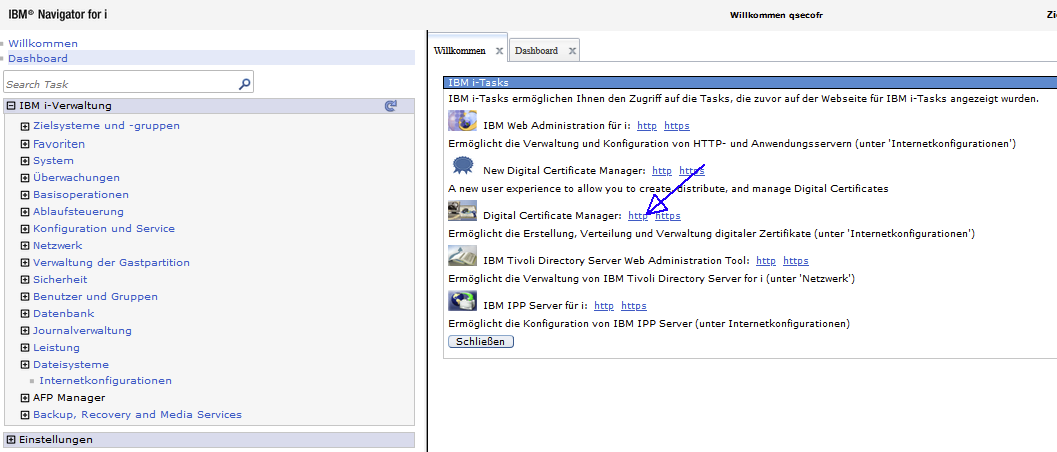

Ab V7R1 http://ibmi-ip-adresse>:2001 auf „IBM i Taskseite" im rechten Fenster klicken, danach weiter mit „Digital Certificate Manager" | Ab IBM i V7R3

|

Klicken Sie auf Digital Certificate Manager - http oderLesezeichen→ IBM Digital Certificate Manager for i |

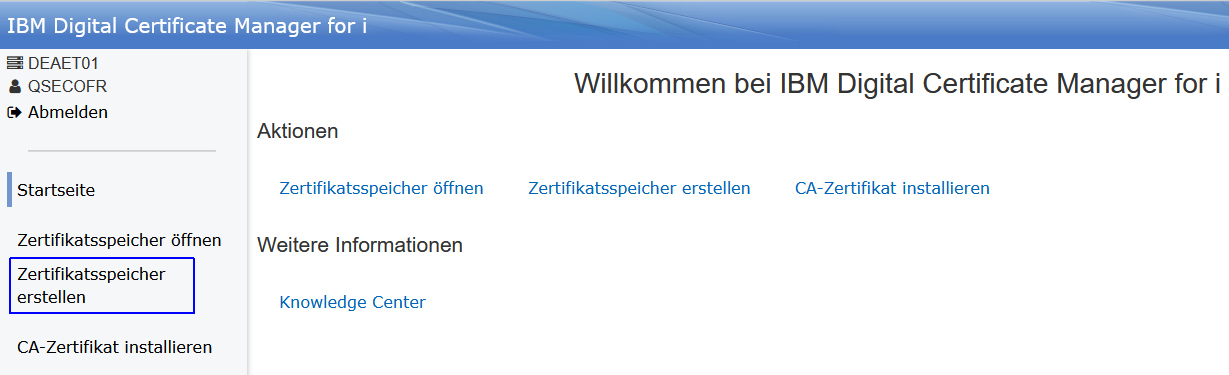

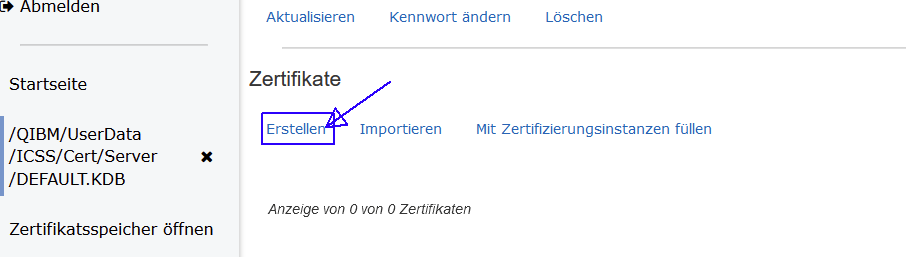

Einen Zertifikatsspeicher im Bereich *SYSTEM erstellen

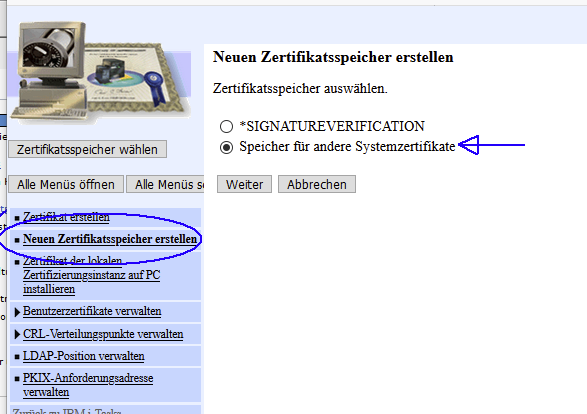

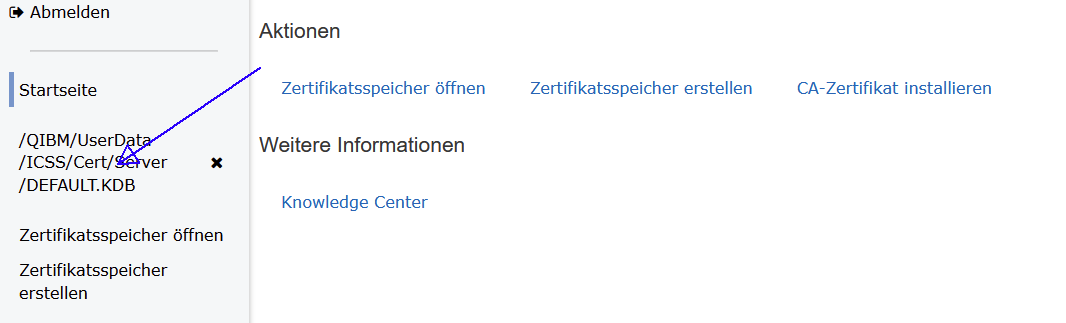

Erstellen Sie den neuen Zertifikatsspeicher

Klicken Sie auf Neuen Zertifikatsspeicher erstellen und wählen Sie Speicher für andere Systemzertifikate | Klicken Sie auf Zertifikatsspeicher erstellen |

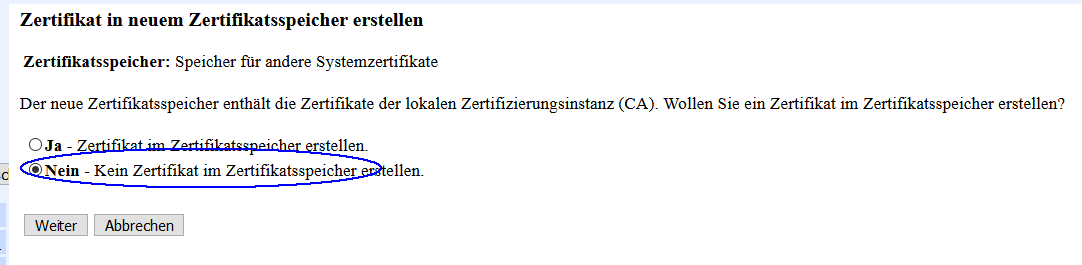

Beantworten Sie die Frage, ob ein Zertifikat erstellt werden soll mit Nein - Kein Zertifikat im Zertifikatsspeicher erstellen

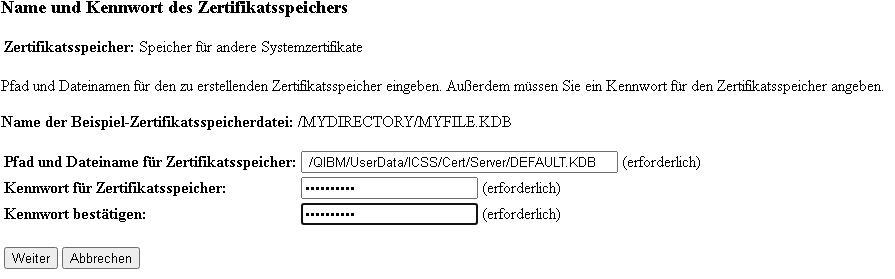

Geben Sie einen Pfad und Namen im IFS der IBM i an. Hier wird der neue Zertifikatsspeicher erstellt.

Standard: /QIBM/UserData/ICSS/Cert/Server/DEFAULT.KDB

Bitte nennen Sie den Speicher wie angegeben: DEFAULT.KDB.

Das System bestätigt das erfolgreiche Erstellen des Zertifikatsspeichers. | Klick auf "Erstellen" |

Für directmail und für gsmtext ist damit alles getan, was getan werden muss. Mit dem existierenden Zertifkatsspeicher ist directmail in der Lage Mails mit SSL/TLS zu versenden und es müssen keine Zertifikate erstellt oder zugeordnet werden.

Anwendungs-Zertifikate für den IBM i - HTML-Server für https

Wenn eine Browser-Anwendung auf der IBM i unter https arbeiten soll, dann muss sie mit einem Zertifikat versehen sein.

Ein Zertifikat kann wahlweise

- von einer anerkannten Zertizierungsstelle (z.B. Comodo, GeoTrust, digicert, etc.) ausgestellt werden

- solch ein Zertifikat ist in den meisten Fällen gebührenpflichtig

- der Browser des Benutzers kann das Zertifikat selbst beim Aussteller verifizieren

- auf der IBM i selbst erstellt werden

- diese Zertifikate werden mit dem DCM erstellt

- sind kostenlos

- damit der Browser sie verifzieren kann, muss

- für die IBM i ein eigenes CA ("Certificate Authority") - Zertifkat erstellt werden

- dieses CA-Zertifikat auf PCs installiert werden, im Bereich "Vertrauenswürdige Zertifizierungsstellen"

Zertifikat von einer anerkannten Zertifizierungsstelle beziehen

- Einige kommerzielle Anbieter sind auf der Seite https://ssl.de aufgeführt.

- Die gemeinnützige Organsiation "Let's Encrypt" stellt solche Zertifikate auch kostenlos aus. Weitere Information: https://www.we

- bhosterwissen.de/know-how/eigener-webserver/tutorial-apache-lets-encrypt-fuer-ssl-schutz/

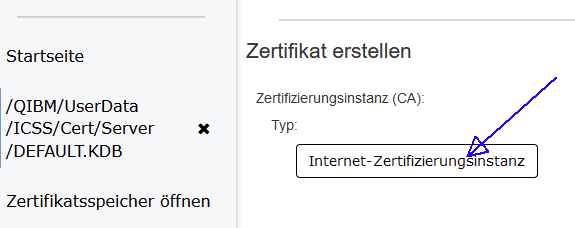

Zertifikat auf IBM i selbst erstellen

Wenn ein eigenes Zertifikat auf der IBM i erstellt werden soll, ist diesen Schritten zu folgen:

- Ein CA-Zertifikat für die IBM i erstellen

- Ein Anwendungs-Zertifikat für den HTML-Server erstellen und zuordnen

- Das CA-Zertifikat für die Benutzer verfügbar machen

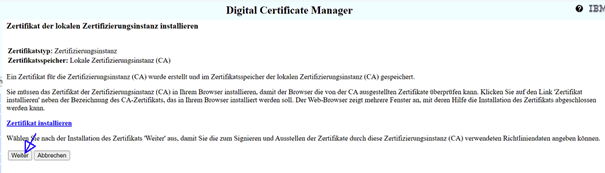

Ein CA-Zertifikat für die IBM i erstellen

Folgen Sie den Schritten 1-3 des obigen Abschnittes Den Digital Certificate Manager (DCM) im Browser aufrufen und fahren Sie dann mit Schritt 4 fort.

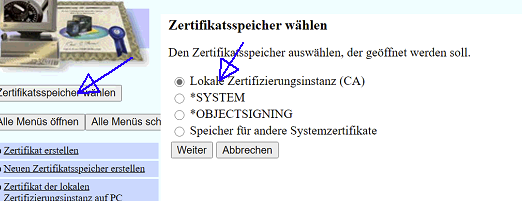

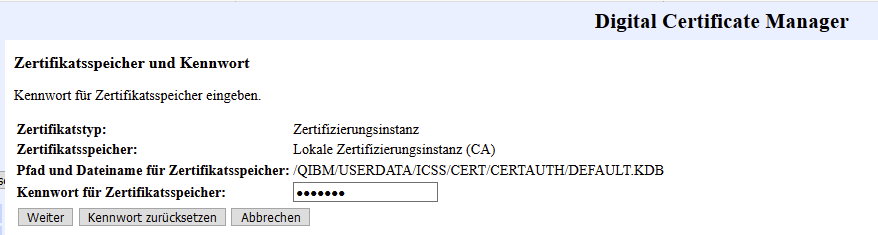

4. Klicken Sie auf Zertifikatsspeicher wählen und wählen Sie Lokale Zertifizierungsinstanz (CA) aus, klicken Sie auf Weiter

5. Geben Sie das Kennwort ein und klicken Sie auf Weiter

Sollte das Kennwort nicht bekannt sein, kann man es mit "Kennwort zurücksetzen" zurücksetzen

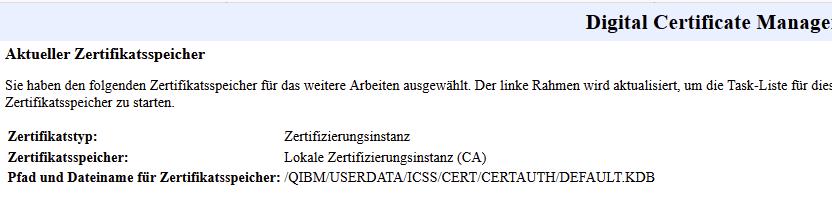

Das System bestätigt die Auswahl des Zertifikatsspeichers:

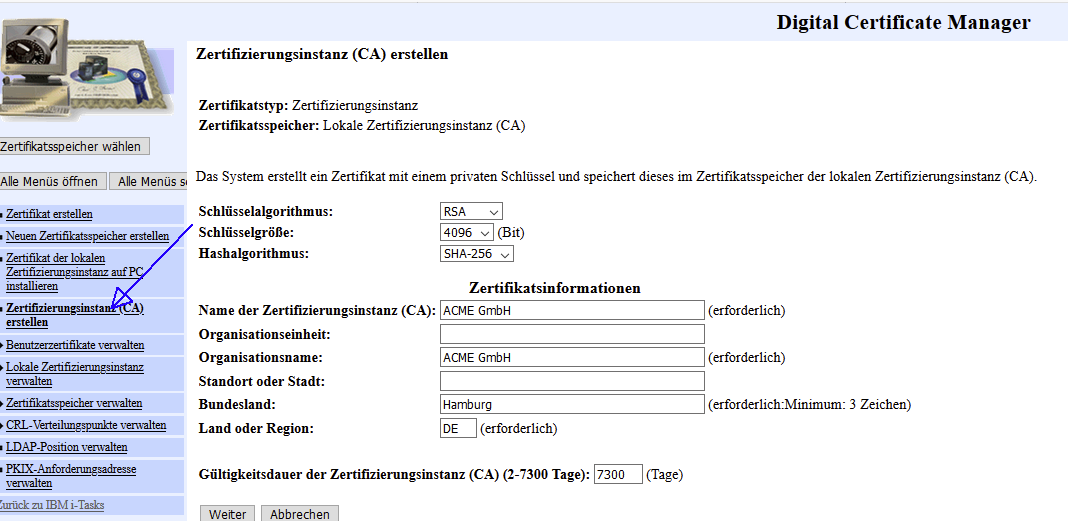

5. Klicken Sie im Menü links auf Zertifizierungsinstanz erstellen und geben Sie die erforderlichen Daten ein, klicken Sie dann Weiter

6. Klicken Sie auf Weiter

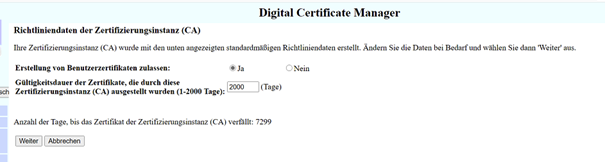

7. Geben Sie die Richtliniendaten für die CA ein und klicken Sie auf Weiter

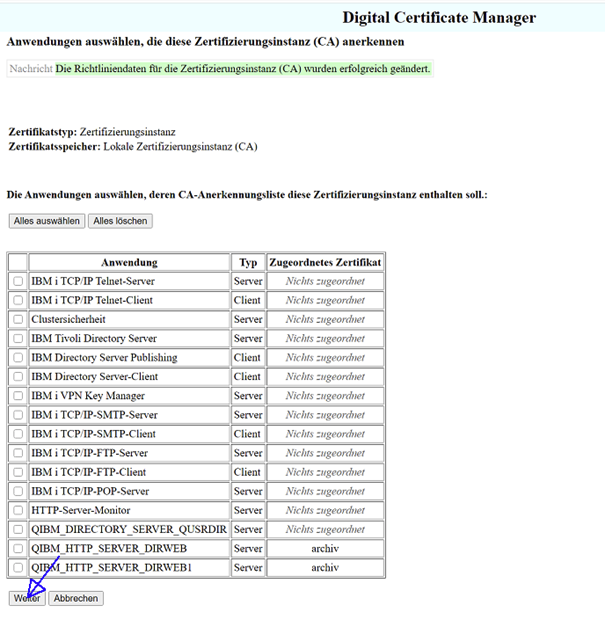

8. Belassen Sie die Daten, die angezeigt werden und klicken Sie auf Weiter

Das System zeigt die Bestätigung an, klicken Sie OK.

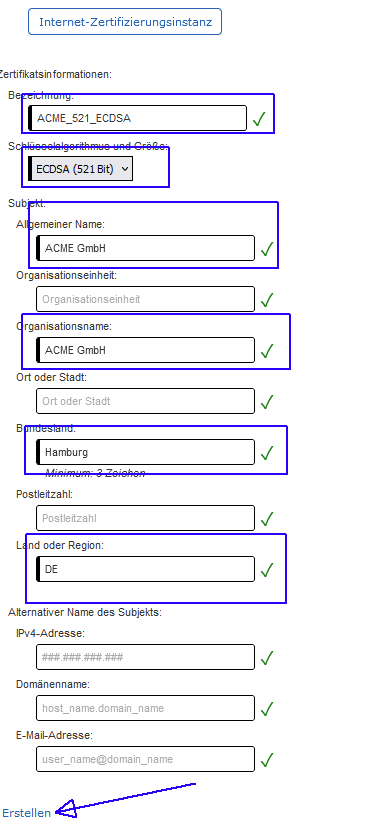

Ein Anwendungs-Zertifikat für den HTML-Server erstellen und zuordnen

Folgen Sie den Schritten 1-3 des obigen Abschnittes Den Digital Certificate Manager (DCM) im Browser aufrufen und fahren Sie dann mit Schritt 4 fort.

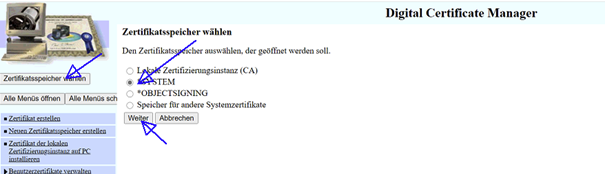

4. Klicken Sie auf Zertifikatsspeicher wählen und wählen Sie *SYSTEM aus, klicken Sie auf Weiter

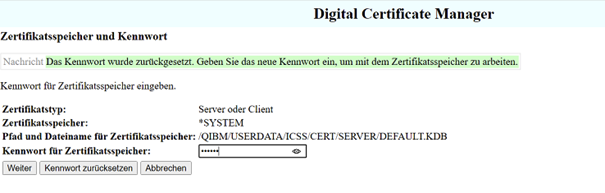

5. Geben Sie das Kennwort ein und klicken Sie auf Weiter

Sollte das Kennwort nicht bekannt sein, kann man es mit "Kennwort zurücksetzen" zurücksetzen

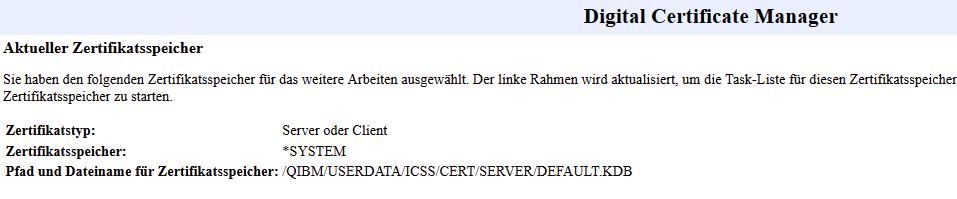

Das System bestätigt die Auswahl des Zertifikatsspeichers:

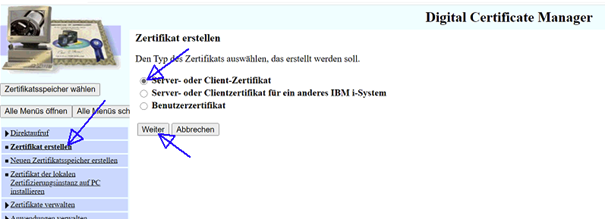

6. Klicken Sie im Menü links auf Zertifikat erstellen, Wählen Sie Server- oder Client-Zertifikat und klicken Sie auf Weiter

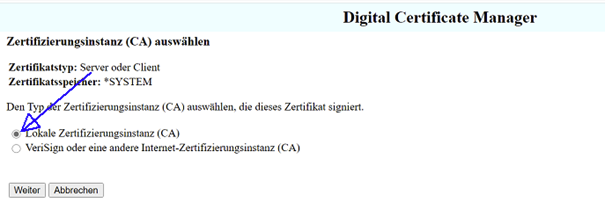

7. Wählen Sie Lokale Zertifizierungsinstanz (CA) und klicken Sie auf Weiter

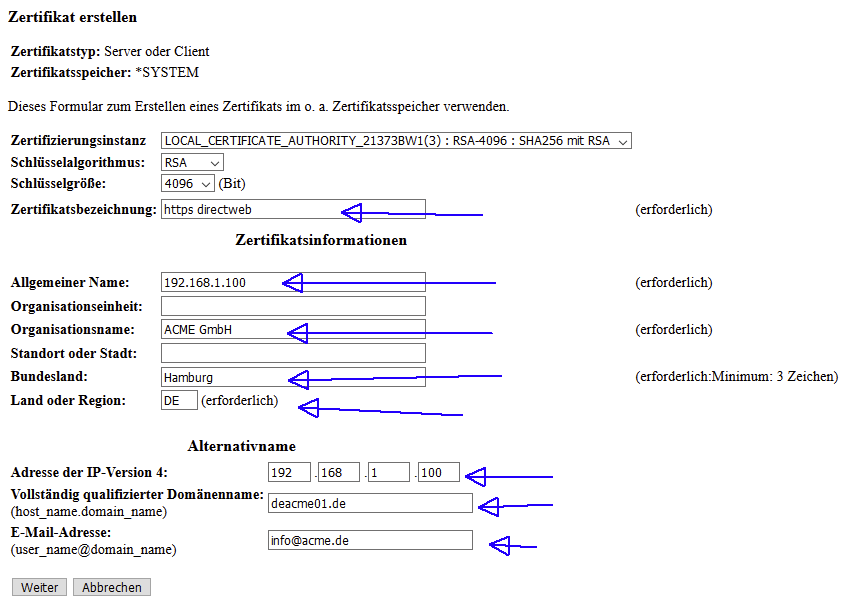

8. Geben Sie die erforderlichen Daten ein und klicken Sie auf Weiter

Für den Vollständig qualifizierten Namen geben Sie das ein, mit dem die Anwendung im Browser gestartet werden soll

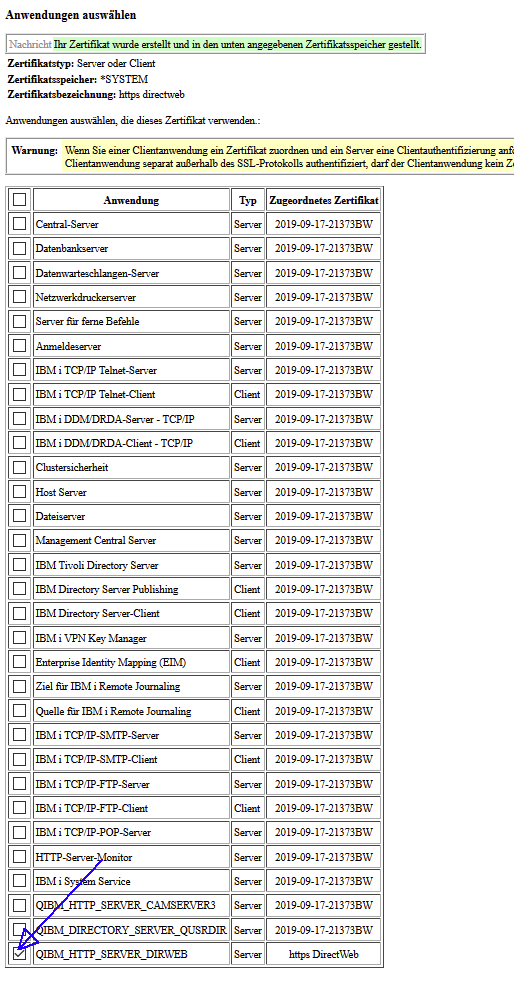

9. Wählen Sie den HTTP-Server für directweb (ggf. auch weitere) aus und klicken Sie auf Ersetzen

Das System bestätigt die Auswahl

Damit wurde ein Zertifikat für den HTML-Server erstellt und dem Server zugeordnet.

Ein Browser wird in Zukunft dieses Zertifikat erhalten, wenn die HTML-Seite aufgerufen wird.

Das CA-Zertifikat auf den Benutzer-PCs unter "Vertrauenswürdige Stammzertifizierungsstellen" installieren

Die hier beschriebenen Schritte beheben u.a. den Fehler ERR_CERT_AUTHORITY_INVALID.

Das CA-Zertifikat der IBM i exportieren

Folgen Sie den Schritten 1-3 des obigen Abschnittes Den Digital Certificate Manager (DCM) im Browser aufrufen und fahren Sie dann mit Schritt 4 fort.

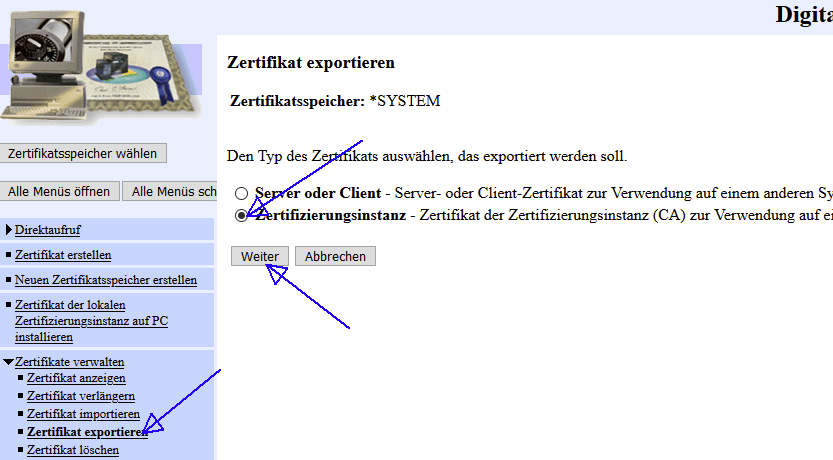

4. Blenden Sie Zertifikate verwalten auf, wählen Sie Zertifikat exportieren aus dem Untermenü aus und wählen Sie Zertifizierungsinstanz, klicken Sie auf Weiter

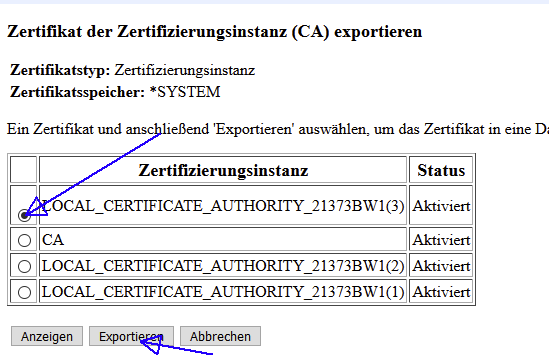

5, Wählen Sie die aktuelle Zertifizierungsinstanz (die oberste) aus und klicken Sie auf Exportieren

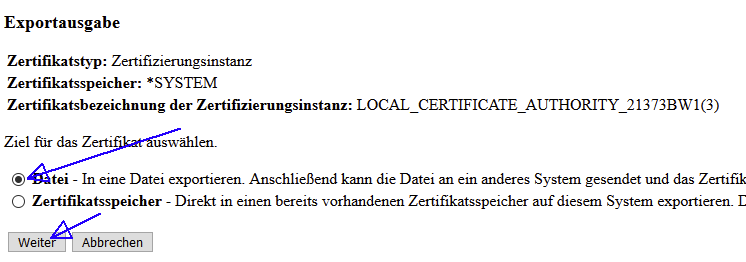

6. Wählen Sie als Exportausgabe Datei und klicken Sie auf Weiter

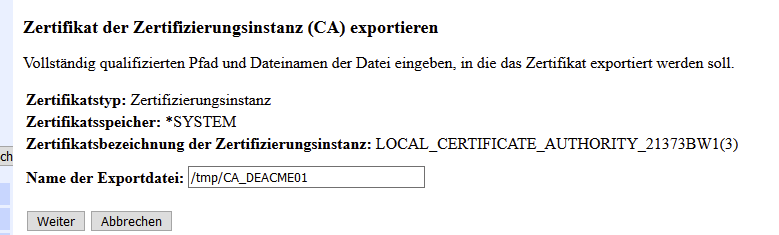

7. Geben Sie Pfad und Namen für die auszugebende Datei an, Klicken Sie auf Weiter

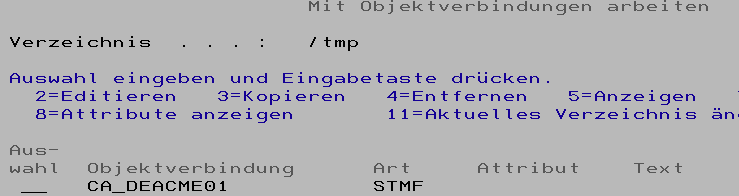

Sie finden die exportierte Datei im IFS der IBM i im angegebenen Verzeichnis

Diese Datei muss nun auf den Benutzer-PCs in den Bereich "Vertrauenswürdige Zertifizierungsstellen" installiert werden.

Benennen Sie die Datei dafür bitte um, so dass der Name die Endung .CER hat.

Wenn nicht alle Benutzer Zugriff auf das IFS der IBM i haben, dann kopieren Sie die Datei bitte in ein Verzeichnis, das für alle erreichbar ist.

Installation auf dem einzelnen Benutzer-PC

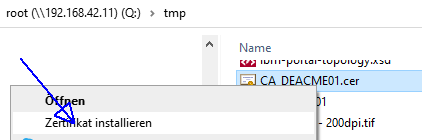

1. Suchen Sie mit dem Windows Explorer auf dem betreffenden PC die Datei mit dem exportierten Zertifikat (siehe vorgehenden Abschnitt). In unserem Beispiel ist das eine Datei im IFS der IBM i: /tmp/CA_DEACME01.cer.

2. Führen Sie einen Rechtsklick auf die Datei aus und wählen Sie im Kontextmenü Zertifikat installieren

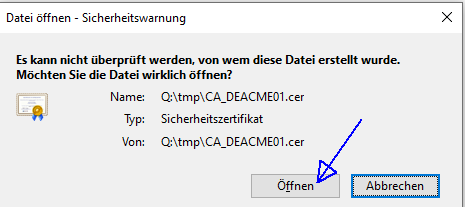

3. Falls eine Sicherheitsabfrage erscheint, klicken Sie auf Öffnen

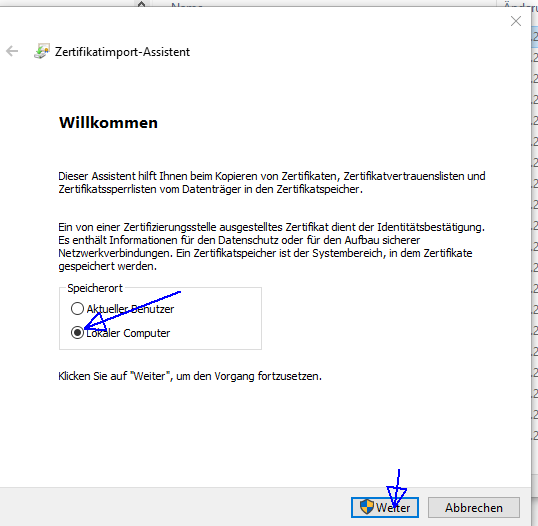

4. Wählen Sie Lokaler Computer und klicken Sie auf Weiter

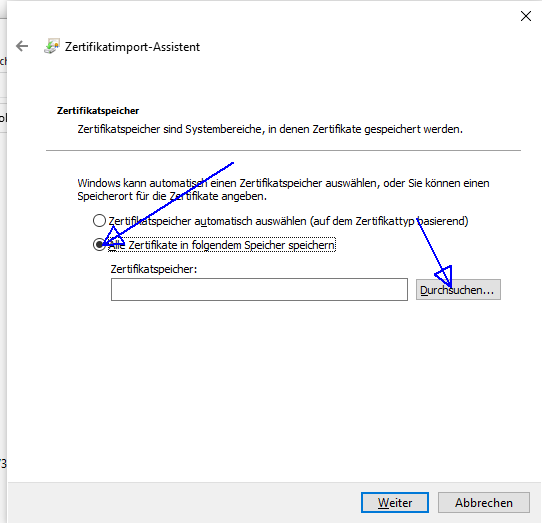

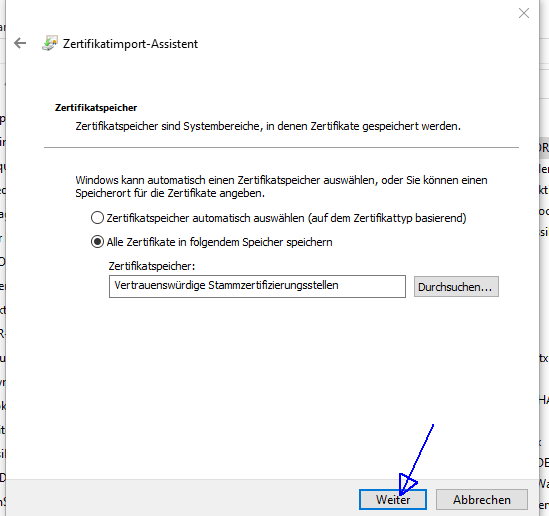

5. Wählen Sie Alle Zertifikate in folgendem Speicher speichern und klicken Sie auf Durchsuchen

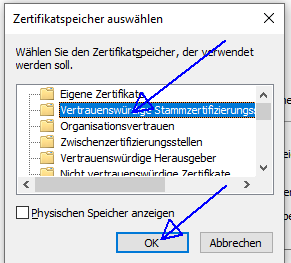

6. Wählen Sie Vertrauenswürdige Stammzertifizierungssstellen und klicken Sie OK

7. Klicken Sie auf Weiter

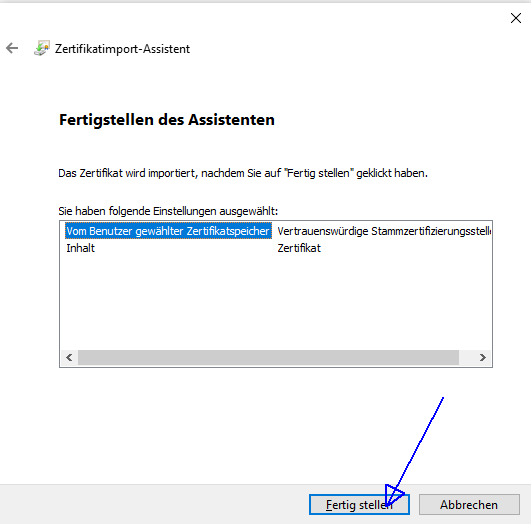

8. Klicken Sie Fertigstellen

Das CA-Zertifikat in der Domäne installieren

Zum Installieren eines Zertifikates im Bereich "Vertrauenswürdige Stammzertifizierungsstellen" benötigt man Administrator-Rechte auf dem PC.

Es ist aber möglich, das Zertifikat auf der Domäne und damit automatisch für alle Benutzer zu installieren.

Rufen Sie hierzu den Gruppenrichtlinienverwaltungs-Editor auf, mit Windows-R und "gpedit.msc"

Fügen Sie das oben exportierte CA-Zertifikat (im Beispiel: im IFS der IBM i die Datei /tmp/CA_ACME.cer) ein in:

Computerkonfiguration → Richtlinien → Windows-Einstellungen → Sicherheitseinstellungen → Richtlinien für öffentliche Schlüssel → Vertrauenswürdige Stammzertifizierungsstellen

Probleme beim Zugriff auf den Digital Certificate Manager

Anstelle der IP-Adresse mit Port 2001 können sie auch die komplette URL versuchen:

http:// systemname:2001/QIBM/ICSS/Cert/Admin/qycucm1.ndm/main0

Die folgende IBM Webseiten helfen hilft Ihnen, wenn der Zugriff auf den DCM fehlschlägt:

http://www-01.ibm.com/support/docview.wss?uid=nas8N1010356

http://www-01.ibm.com/support/docview.wss?uid=nas8N1018538

TLS 1.2 unter IBM i V7R1 aktivieren

In der "Anfangsversion" von V7R1 ist TLS 1.2 nicht enthalten. Es wurde für IBM i V7R1 im Technology Refresh 6 nachgereicht.

Ob das Technology Refresh ("TR") 6 installiert ist, kann man mit dem folgenden Befehl prüfen:

WRKPTFGRP SF99707

- hier muss mindestens Level 6 als "Installiert" angezeigt werden

In den Version V7R2 und aufwärts ist TLS 1.2 bereits von vornherein enthalten.

IBM i Versionen unter V7R1 unterstützen TLS 1.2 nicht.

Weitere Informationen dazu aus dem Web:

1. Configuring Your IBM i System Secure Sockets Layer (SSL)/Transport Layer Security (TLS) Protocols and Cipher Suites

http://www-01.ibm.com/support/docview.wss?uid=nas8N1020876

Hier wird behauptet, dass in V7R1 TLS 1.2 nicht möglich ist. Aber seit TR 6 ist das nicht richtig.

2. SI48870 - HTTPSVR - TLS 1.1 and TLS 1.2 Support

http://www-01.ibm.com/support/docview.wss?uid=nas3SI48870

(Habe auf der DEAET03 nachgesehen: dort wurde das PTF 5570DG1 - SI48870 ersetzt durch SI60752.)

3. Enabling TLS 1.2 Security for Telnet on IBM i v7.1

http://www-01.ibm.com/support/docview.wss?uid=nas8N1019971

Die Anleitung enthält die Änderung der Systemwerte

- QSSLPCL

- QSSLCSLCTL

- sowie am Zertifikatsspeicher (über die Web-Oberfläche).

Mit dieser Anleitung wird TLS 1.2 auf dem Betriebssystem installiert, gemeinsam mit den Verschlüsselungsalgorithmen

*RSA_AES_256_CBC_SHA256

*RSA_AES_128_CBC_SHA256

Man kann auch auswählen, welche Protokolle von der IBM i erlaubt werden:

*TLSV1.2

*TLSV1.1

*TLSV1

*SSLV3

Die TLS 1.2 - Unterstützung für Client Access ist im PTF SI50567 enthalten.